淘宝上买了块esp8266,今天折腾了一下午,随便记录下吧。

附件链接:https://pan.baidu.com/s/1UDiUG3ZNU7paWRTci6xqEg

提取码:fish

来源:https://www.cnblogs.com/scoluo/p/10325422.html

写入固件

查看端口

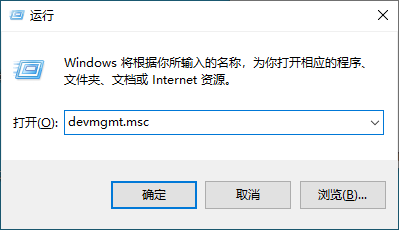

win+r,输入devmgmt.msc

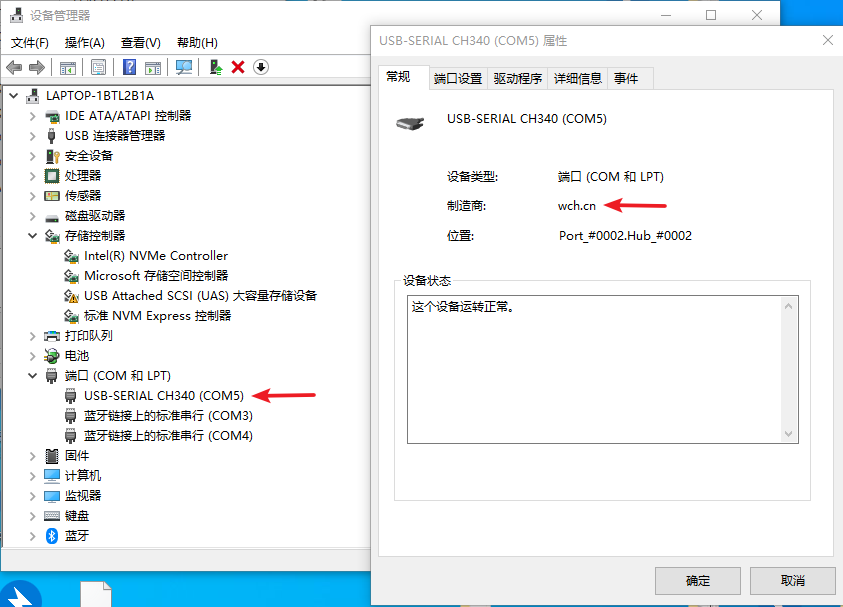

如图所示,板子的COM口是COM5,等下要用到。(wch.cn是esp8266的厂家的网址)

写入固件

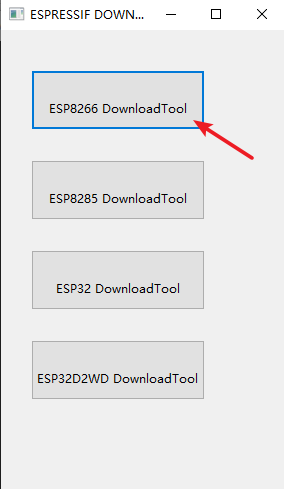

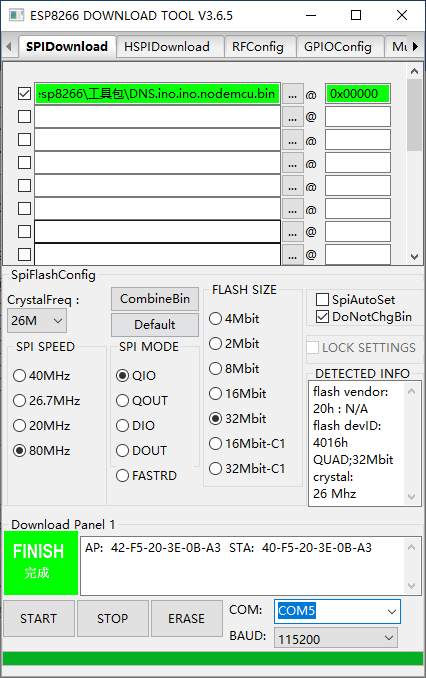

解压附件中的flash_download_tools_v3.6.5.zip,运行flash_download_tools_v3.6.5.exe

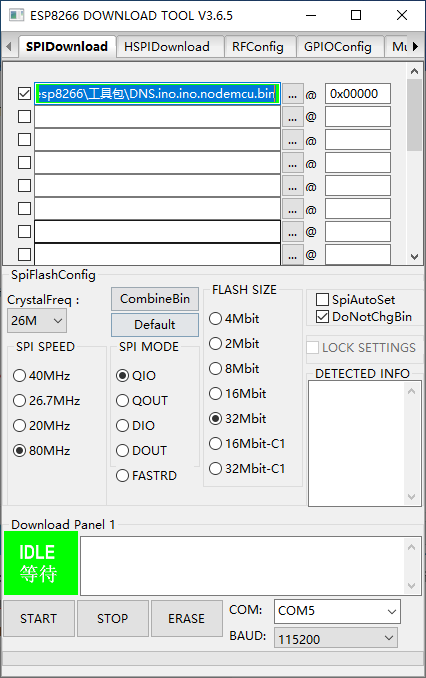

填写你板子的参数,我买的板子的参数如下图所示。

COM选上一步查询到的COM。

选好参数后,先点erase清除flash,再点start烧录固件。

写入web界面

安装arduino

我装的是:

安装开发环境

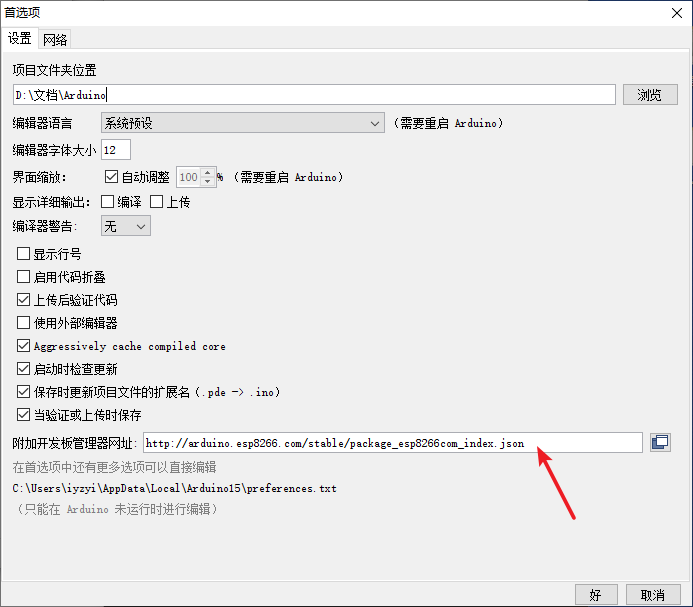

打开arduino,选择文件 -> 首选项,附加开发板管理器网址这里填写:http://arduino.esp8266.com/stable/package_esp8266com_index.json

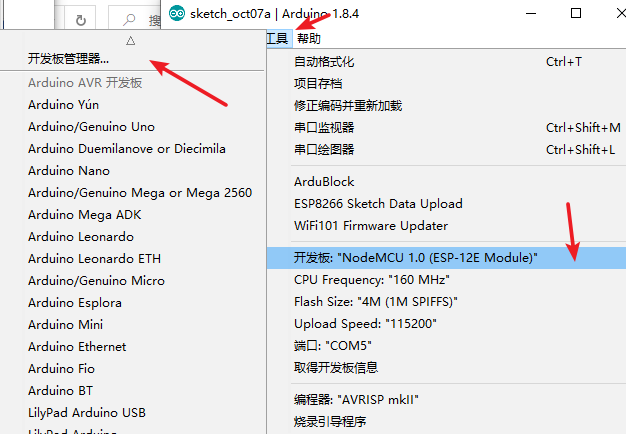

然后工具 -> 开发板:xxxx -> 开发板管理器

滑倒最后,找到esp8266,选择版本2.2.0安装(下图我是安装过了,所以界面会和你显示的会有一点小差异):

然后将附件中的WEB源码上传工具.rar解压,tools文件夹放到arduino的安装根目录(也有个tools文件夹)。

然后新建一个项目,保存到一个地方。

将附件中的WEB源码.rar解压,里面的data文件夹里有三个html,放到刚刚创建的项目的文件夹内的data文件夹内。

写入web界面

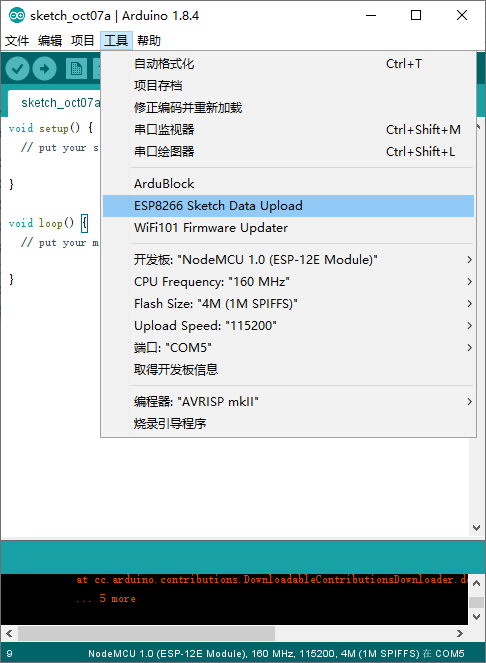

然后点击工具 —> esp8266 sketch data upload

如果出现以下错误

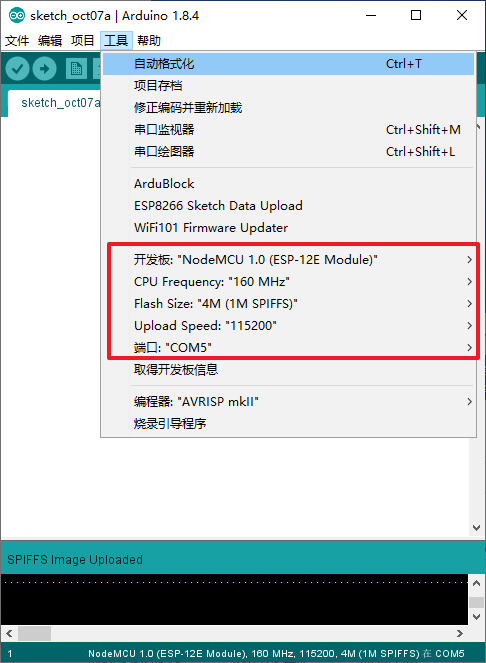

则需要将下图框中的参数配置好,下图是我的板子的参数,记得改成你的:

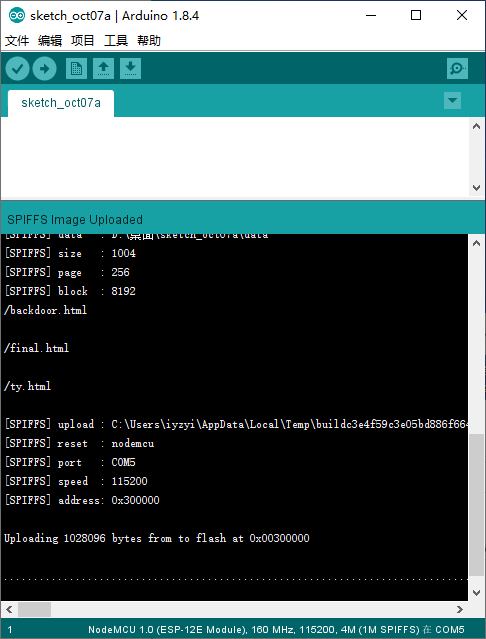

上传完是这样的:

开始钓鱼

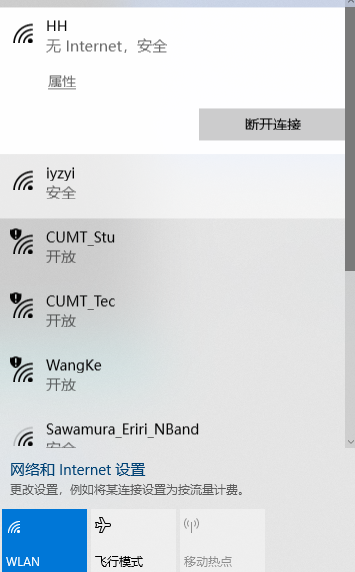

我等了几分钟,出现了名为HH的热点:

密码是m1234567。

连上这个wifi,访问192.168.1.1/backdoor.html

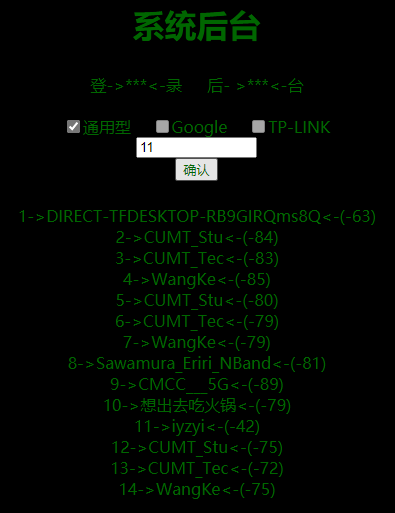

好像google和tp-link的都用不了,所以我选择了通用型,输入钓鱼wifi前面的序号,如下图:

然后HH这个wifi会自动消失,等下你钓鱼成功后需要重新把esp8266断电再重新通电,才能再次看到HH。

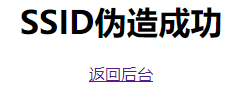

被钓鱼

你会看到有两个名字一模一样的wifi。本来这个攻击的原意是利用漏洞,不断发包,使得原有wifi无法联网,而用户不得不去尝试第二个相同名称的wifi,转向钓鱼页面,输入密码后,esp8266停止发干扰包,使得用户可以通过原有wifi正常上网,神不知鬼不觉地实现钓鱼。

但是我刷的这个固件,并没有使得第一个,即原有wifi断网。。。

这里为了体验下,假装第一个wifi已经断网了,我连接了第二个同名的wifi。

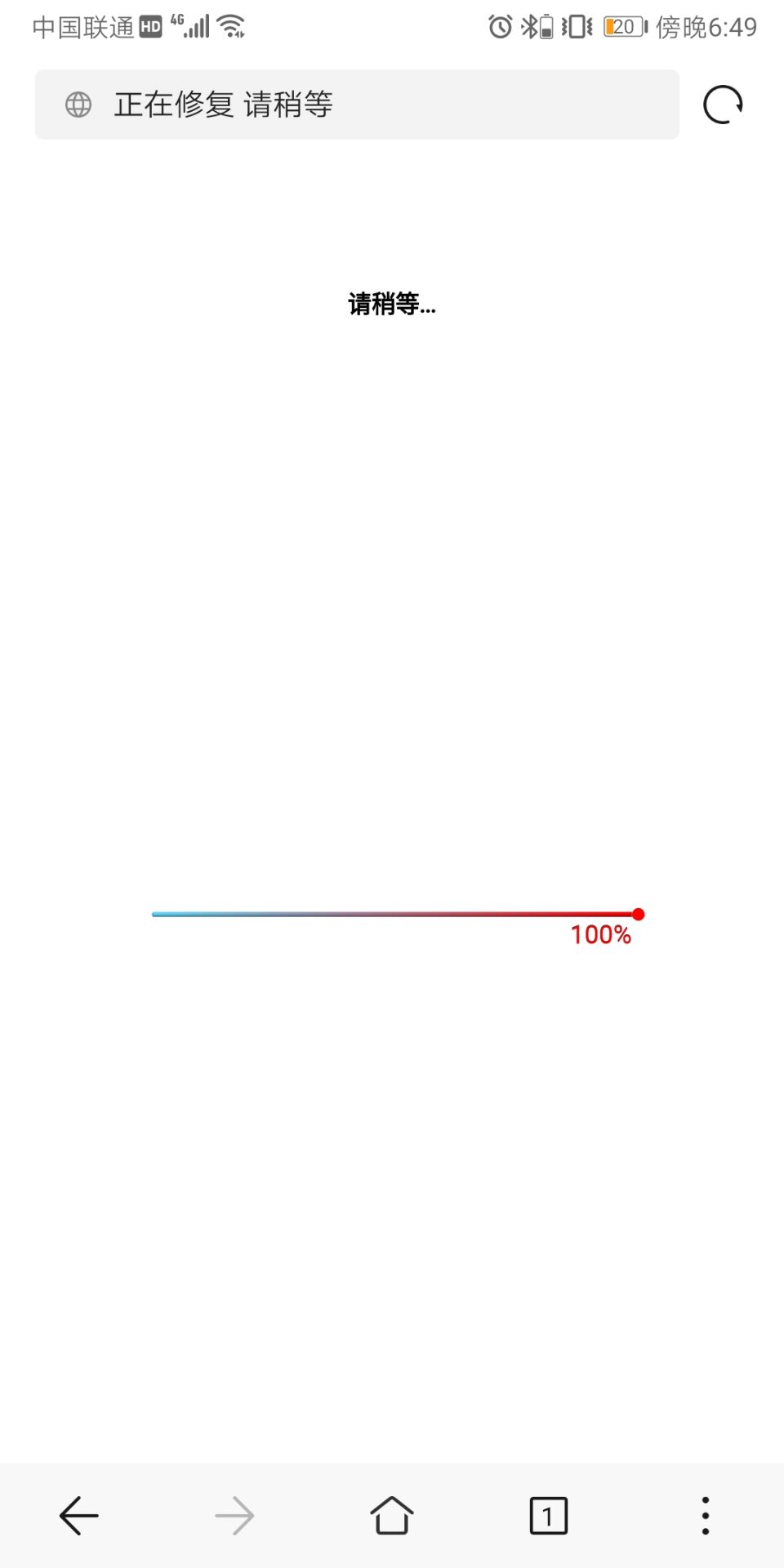

查看钓到的路由器密码

重新把esp8266断电再重新通电,再次连接HH。访问后台:

看到了吗,鱼儿上钩了。钓吧老哥狂喜。

写在后面

说实话有点鸡肋,电脑上弹不出认证页面,手机上虽然能弹出认证页面,但是原有wifi也能正常上网,没法做到真实的钓鱼。

可能是我选的固件不太好。

那就先这样吧。