英勇赛尔,智慧童年。

2021.7.11

喜提吾爱破解精华,完结撒花。

2020.9.9

经过大半年的努力,已经做出DEMO来了,但是还在继续慢慢完善~

有时间的话会写一系列的相关的博文。

其实算是标题党,并没有太多进展。

标题说的不明觉厉,其实狗儿对flash页游领域一窍不通呢。目前正处于相关知识内容的整理阶段,那就先在这里记录一下已经有的成果吧。

另外,由于正在研究的过程中,所以本文的结构会暂时有些乱。

参考:

- google搜索关键字:flash web session game penetration testing seer

- https://www.veracode.com/security/flash-security

- Getting started with AMF Flash Application Penetration Testing

- Penetration Testing Flash Apps aka “How to Cheat at Blackjack”

- 如何获取游戏素材的教程

- 探索赛尔号……服务器?!

- 摩尔庄园封包解密

相关软件:

ffdec

SwfReader

burp suite

fiddler

目前进度:

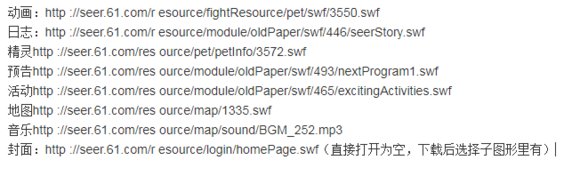

- client.swf为程序入口

- Login.swf中的二进制文件,提取出来,就是赛尔号所有物品、活动、装扮的xml

- 加密的TaomeeLibraryDLL.swf为底层,且追踪到了泄漏的源码。只是不知道泄漏的版本是否为最新版本。

目前的疑惑:

通信的原理(因为我只追踪到了GET swf资源的请求,对于封包是如何传给服务器的、服务器数据(比如精灵的能力值)如何传给客户端的还不清楚)

精灵的技能是如何传给客户端的。追踪对战前加载的资源,并没有发现技能的数据。

哪些数据是本地运算传给服务器的?哪些数据是服务器计算的?

网上有关flash逆向的资料太少了,再加上最近有些忙,这个项目暂时先放一放。

不会鸽的,毕竟是我的童年呀~(haha